Web渗透测试-信息收集总结

0x00 前言

信息收集分为:被动信息收集和主动信息收集。

被动信息收集

不会与目标服务器做直接的交互,在不被目标系统察觉的情况下,通过搜索引擎、社交媒体等方式对目标外围的信息进行收集。

主动信息收集

和被动信息收集相反,主动收集会与目标系统有直接的交互,从而得到目标系统相关的一些情报信息。

没有一种方式是最完美的,每个方式都有自己的优势,主动方式,你能获取更多的信息,但是目标主机可能会记录你的操作记录。被动方式,你收集的信息会相对较少,但是你的行动并不会被目标主机发现。一般在一个渗透项目下,你需要有多次的信息收集,同时也要运用不同的收集方式,才能保证信息收集的完整性。

0x01 信息收集

DNS域名信息收集

我们需要收集域名对应的 ip,域名注册人、DNS记录、子域名等等一系列与域名相关的信息。

扫描域名信息的工具由很多,比如:Whois、DIG、Layer、Dnsenum、dnsmap、Fierce、Dmitry、Maltego等等

传送门:

DNS域名探测工具的使用whois、DIG、Layer、dnsenum

在线子域名查询地址:https://phpinfo.me/domain/

操作系统类型

服务器信息包括服务器用的操作系统:Linux 还是 Windows 。现在企业网站服务器的操作系统有百分之九十以上用的是Linux操作系统。知道了服务器的操作系统之后,还需要知道操作系统使用的具体版本。因为很多低版本的操作系统都存在已知的漏洞。

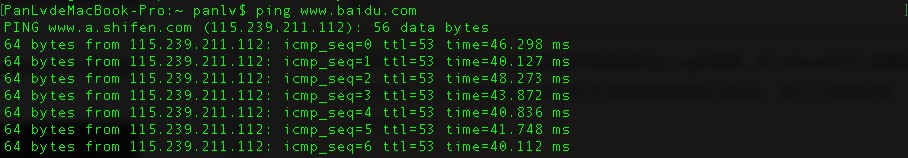

判断是Linux还是Windows最简单就是通过ping来探测,Windows的TTL值都是一般是128,Linux则是64。所以大于100的肯定是Windows,而几十的肯定是Linux。

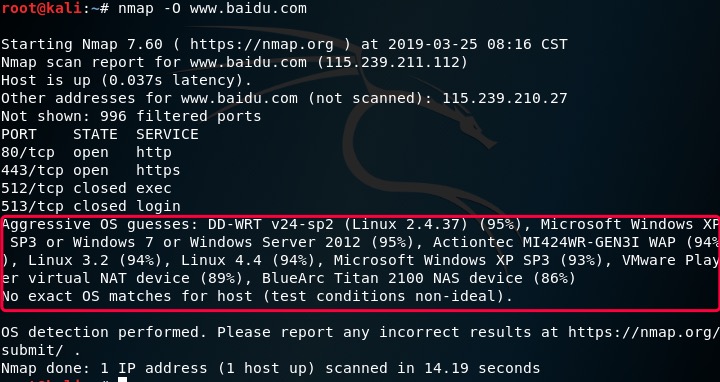

可以使用nmap的“-O”参数,来初步判断服务器系统类型:

大小写

访问网站:1

2http://www.xxx.com/index.html

http://www.xxx.com/inDex.htmlWindows操作系统不区分大小写,Linux系统大小写敏感,用此方法能够判断是Windows还是Linux系统。

网站容器(Apache/Nginx/Tomcat/IIS)

知道了这些信息之后,我们就需要知道网站用的web服务器是什么类型的:Apache、Nginx、Tomcat 还是 IIS。知道了web服务器是哪种类型后,我们还要探测web服务器具体的版本。比如Ngnix版本<0.83会有解析漏洞 ,IIS6.0会有文件名解析漏洞、IIS7.0会有畸形解析漏洞等。不同的web服务器版本,存在着不同漏洞。

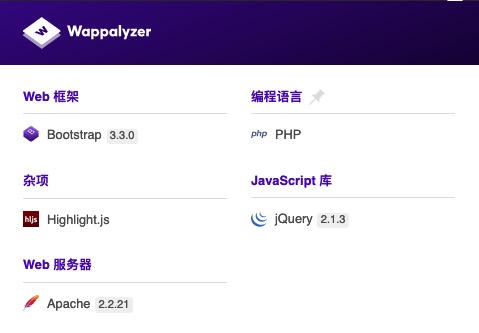

探测网站是哪种web服务器,可以使用工具 whatweb 。

脚本类型(php/jsp/asp/aspx)

我们需要知道网站用的脚本类型:php 、Jsp 、Asp 、Aspx 。

可以根据网站URL来判断

site:xxx filetype:php

可以根据Firefox的插件来判断

数据库类型(Mysql/Oracle/Accees/Mqlserver)

我们需要知道网站用的是哪种类型的数据库:Mysql、Oracle、SqlServer 还是 Access 。虽然这几种数据库的语法大体上相同,但是还是有区别的。所以我们还是要知道目标网站用的是哪种数据库,并且数据库是哪个版本的.

主机扫描(AWVS、Nessus)

对目标主机进行扫描,而不仅仅是对网站进行扫描,扫描目标主机开放了哪些端口,扫描端口运行的服务,目标主机上有哪些漏洞。

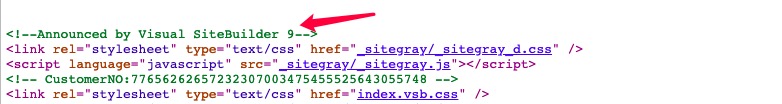

CMS类型

robots.txt文件

从wp路径可以看出这个是WordPress的cms

通过版权信息进行查询

一般直接拉到底部查看版权信息,有些站点会显示出来通过查看网页源码的方式

旁站和C段扫描

旁站指的是同一服务器上的其他网站,很多时候,有些网站可能不是那么容易入侵。那么,可以查看该网站所在的服务器上是否还有其他网站。如果有其他网站的话,可以先拿下其他网站的webshell,然后再提权拿到服务器的权限,最后就自然可以拿下该网站了!

C段指的是同一内网段内的其他服务器,每个IP有ABCD四个段,举个例子,192.168.0.1,A段就是192,B段是168,C段是0,D段是1,而C段嗅探的意思就是拿下它同一C段中的其中一台服务器,也就是说是D段1-255中的一台服务器,然后利用工具嗅探拿下该服务器。

旁站和C段在线查询地址:

http://www.webscan.cc/

http://www.5kik.com/

开放端口

nmap扫描nmap -F -sT -v -n 45.33.49.119-120